دورک کد چیست؟

دورک ها مبحث ساده اما کاربردی که زیر شاخه هک و امنیت میباشند که در دو بخش : هک از طریق sql injection و جستجوی حرفه ای در گوگل استفاده می شوند.

در بخش اول برای یافتن سایت های آسیب پذیر و در بخش دوم با بکارگیری در گوگل به یک فایل،متن یا اسم خاص و هرچه که میخواهیم باسرعت و دقت دست مییابیم.

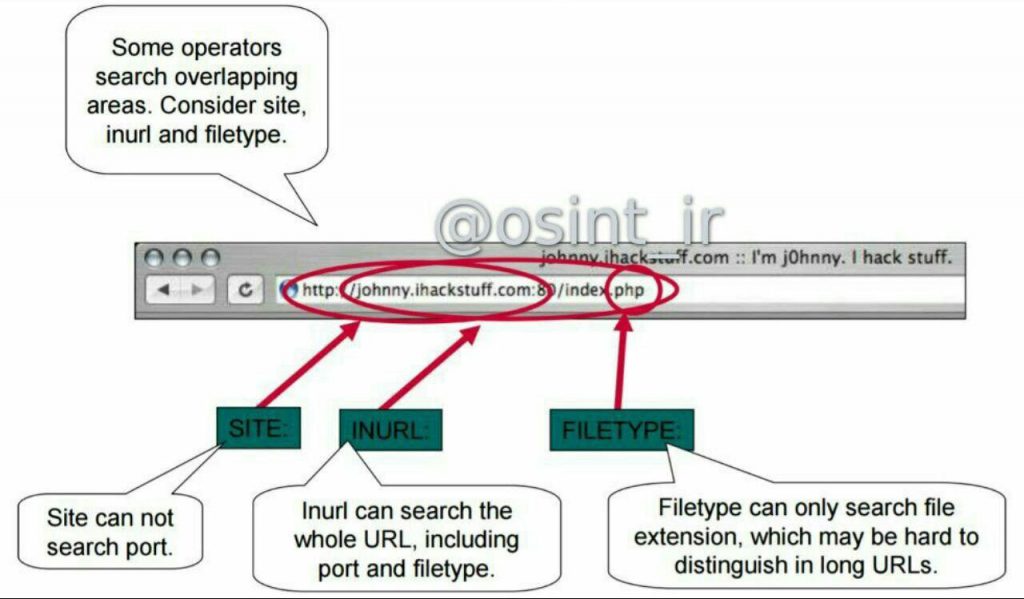

به عکس زیر که برای سه عملگر site, inurl ,filetype است توجه کنید از آنجایی که هر چیزی در اینترنت آدرسی دارد وما دنبال آن هستیم ،بررسی میکند. به این ترتیب مستقیم به هدف میرسیم

هک شدن تلویزیونهای هوشمند :

به گزارش سایت هکرز ۸۵% از تلویزیونهای هوشمند قابلیت هک شدن از طریق اینترنت و برودکست (سیگنال های دریافتی) را دارند.

یکی از روشهای آزاد Sigint به معنای جمع آوری اطلاعات از روی سیگنالهای آزاد در هوا می باشد.

ارتباط ربایی مرورگر:

ارتباط ربایی، نوعی «مرورگر ربایی» (Browser hijacking) است که کاربر به سایتی متفاوت با آنچه خودش درخواست کرده بود هدایت میشود. دو نوع مختلف از DNS ربایی وجود دارد. در یکی، نفوذگر به رکوردهای DNS دسترسی پیدا میکند و آن را طوری دستکاری میکند که درخواستها بجای صفحه واقعی به جایی دیگر هدایت شوند، که معمولا به صفحه جعلی خود نفوذ گر هدایت میشوند. با این اتفاق بیننده حس میکند که صفحه هک شده، در حقیقت سرور DNSتغییر یافته است

این اتفاق به بیننده این احساس را میدهد که وب سایت هک شده است، در حالیکه در حقیقت سرور DNS تغییر پیدا کرده است. در فوریه سال ۲۰۰۰ یک نفوذگر وب سایت امنیتی RSA را با دسترسی به رکوردهای DNS ربود و تقاضاها را به یک وب سایت جعلی هدایت کرد. برای کاربران اینطور بنظر میرسید که یک نفوذگر به دیتای واقعی وب سایت RSA دسترسی پیدا کرده و آنها را تغییر داده است.

یک مشکل جدی برای تشکیلات امنیتی!

جلوگیری از این نوع ارتباط ربایی مشکل است.زیرا مدیران شبکه، تنها رکوردهای DNS خود را کنترل میکنند و کنترلی روی سرورهای DNS بالایی ندارند.

نوع دوم ربایش DNS، نفوذگر حسابهای معتبر ایمیل را جعل میکند و توسط آنها باکسهای دیگر را مورد حجم انبوهی از ایمیل قرار میدهد. این نوع حمله میتواند توسط روش های تایید هویت جلوگیری شود. در نوع دیگری از وب سایت ربایی، فرد یک نام دامنه را که شبیه نام دامنه یک سایت معروف و قانونی است، ثبت میکند و کاربرانی که در تایپ دامنه سایت اصلی دچار اشتباه میشوند، به این سایت هدایت میشوند. از این نوع حمله برای ارسال سایتهای مستهجن بجای سایتهایی که کاربران نا آگاه درخواست کرده اند، استفاده میشود.

در دارک نت یا اینترنت تاریک یک هکر از چه طریقی قربانیان خود را شناسایی میکند؟

طبق آخرین اکسپلویتهای Tor Browser و اشکالات امنیتی مطرح برای این نرم افزار:

۱- ضخامت اسکرول بار Scrollbar مرورگر Tor در سیستم عامل های مختلف فرق میکند مثلا در ویندوز ۷/۸/۱۰ این ضخامت ۱۷ پیکسل در سیستم عامل مک برابر ۱۱ و در لینوکس از ۱۰ تا ۱۶ و در Ubuntu برابر ۱۶.۰۴ و از آنجایی که Tor نسخۀ رسمی موبایل ندارد ضخامت آن در موبایل صفر است.

۲-اگر پنجره مرورگر خود را در حالت تمام صفحه قرار دهید سایز صفحه نمایش به هکر میگوید قربانی از چه سیستم عاملی استفاده میکند.

۳- اگر از حالت فول اسکرین خارج کنید پنجره ی مرورگر Tor بطور پیش فرض یک اندازۀ خاص را انتخاب میکنید مثلا سایز پیش فرض در مک بوک ۱۰۰۰×۱۰۰۰ است و هکر از این طریق میتواند نوع سیستم عامل قربانی را شناسایی کند. (در ویندوز حداکثر سایز پنجرۀ مروگر برابر سایز صفحه نمایش و در اندروید میتواند از سایز صفحه نمایش بزرگتر باشد)

۴- اغلب صورتکهای معروف به «گای فاکس» که در شکل زیر میبینید برای کاربران ویندوز زرد رنگ، Mac Os صورتی و در لینوکس متفاوت است.

منبع: hackerfactor

ما را در شبکههای اجتماعی دنبال کنید.

دیدگاه خود را ارسال کنید...