دزدی فضای مجازی و حقیقی نمیشناسد. دزدها همهجا هستند و از بیدقتی مردم نهایت استفاده را میکنند. در این بین گاهی اوقات خود دزدها هم بیدقت میشوند. یکی از این موارد چندی پیش به متخصصان اوسینت معرفی شد. ما هم به نوبهی خود به دنبال هکر رفتیم. در نتیجه اطلاعاتی بسیار بیشتر از آنچه که انتظارش را داشتیم، کشف شد.

گروهها و کانالهای تلگرامی در موضوعات گوناگونی فعالیت میکنند. هرچند مدیران این شبکه با فعالیت گروههای تروریستی و محتوای پورنوگرافی مقابله میکنند، بسیاری از بزهکاران در این شبکه فعال هستند. کانالهای متعددی با محتوای آموزش هک، کلاهبرداری، دزدی و… در تلگرام وجود دارند که بعضا با وجود اقدام به دزدی، فیشینگ و هک و اعلام عمومی این فعالیت، کسی با ایشان مقابله نمیکند.

نمونهای از این کانالها چندی پیش در تلگرام فعال شد. صاحب این کانال خود را به عنوان یک هکر حرفهای و یک دزد ثروتمند معرفی میکرد. او در کانال خود با استفاده از تصاویری از عیاشیهایش و ویدئوهای گوناگون از این موارد به جذب مخاطب مشغول بود. کانال این فرد در هنگام نگاشت این مقاله بیش از ۱۲,۰۰۰ عضو دارد. بازدید پستهای کانال در حال حاضر حداکثر ۶,۰۰۰ بازدید دارد که نسبت به بسیاری از کانالهای تلگرام نسبت بالایی است.

پس از اطلاع از وجود این کانال در گروه کارآگاهی در وب، مشغول جستجوی سرنخهای مربوط به این هکر شدیم. نخست به بررسی اپهای منتشر شده در کانال پرداختیم. با استفاده از ربات تلگرامی دکتروب(@DrWebBot) به نظر میرسید که ویروسی در اپهای کانال نیست. هرچند بعدا مشخص شد برخی از اپها و محتوای کانال با استفاده از بدافزار به دزدی اطلاعات از تلفنهای همراه مشغول بودند. تصویر زیر نمونهای از اطلاعات دزدی است که خود هکر در یکی از گروههایی که فعال است منتشر نموده است.

در مرحلهی بعد به بررسی تصاویر و فیلم ها پرداختیم. نخستین تصویری که نظرمان را جلب کرد، تصاویر دلارها و یوروهایی بود که در کانال خود منتشر کرده بود. این تصاویر چندین حدس را برایمان ایجاد کرد. نخست اینکه این فرد در ایران است و به یک صرافی وصل است. چرا که تمام پولها نو بودند. هرچند هیچ دلیلی مبتنی بر رد یا تأیید این حدس بدست نیاوردیم.

در وهلهی بعد به دنبال یافتن محل زندگی او با استفاده از عکسها کانال بودیم. محل زندگی هکر با استفاده از عکس ها کشف نشد، اما بسیاری از عکسها غیر واقعی از آب درآمدند. مثلا تصویر کودکی که هکر ادعا میکرد برای ساکت کردنش (!) مقداری ارز رویش ریخته… این عکس را در سایت ریچ کیدز پیدا کردیم. بسیاری دیگر از عکسهایی که هکر منتشرکرده بود هم همینطور بودند. وی تصویر پاسپورتی از اسرائیل را منتشر کرده بود. تصویر همان پاسپورت را عینا در گوگل یافتیم.

در مرحلهی بعد به دنبال نامهای کاربری مختلف او گشتیم. در گیتهاب، با نام Mr X به آیدی shotojoo رسیدیم. این نام برایمان آشنا بود. به همین دلیل به دنبال اطلاعات بیشتری از این آیدی گشتیم. این صفحه در حال حاضر وجود ندارد. اما با استفاده از کش گوگل به صفحهی زیر میرسید. صفحه را در اینجا هم ذخیره کردهایم که از بین نرود.

پیش از ادامهی بحث حتما باید گفته شود که Shotojoo نام یک بازیکن فوتبال ژاپنی متولد ۱۹۸۰ است. با این حال با احتمال بسیار زیادی این بازیکن هکر مدنظر نیست و لازم نیست تحقیق خاصی در مورد او یا زندگیاش انجام شود.

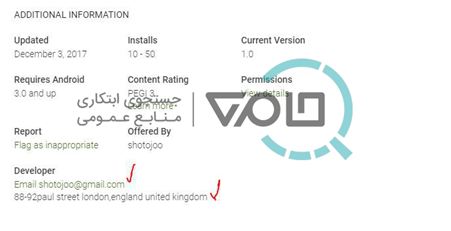

با جستجوی نام shotojoo در گوگل پلی به این نرمافزار رسیدیم. نرمافزار در زمان نگاشت مقاله در گوگل پلی (لینک به تصویر صفحه در wayback machine) موجود است. در قسمت اطلاعات توسعه دهنده ایمیلی با آدرس shotojoo@gmail.com وجود دارد. هرچند که گوگل پلی در مورد ایمیلها دقت چندانی به خرج نمیدهد، وجود نام shotojoo در ایمیل و در اکانت github تصادفی نیست. همین هم ما را به جستجوی عمیقتر در مورد این نام ترغیب کرد. به نظر میرسید هکر از این نام برای مخفیکردن هویت حقیقی خود استفاده میکند. در این مرحله تنها لازم بود هکر به صورت تصادفی از نام shotojoo یا این ایمیل در ثبتنام سایتهایی که هویت واقعی را نیاز داشتند استفاده کرده باشد تا بتوانیم اطلاعات زیادی در مورد زندگیاش استخراج کنیم.

مورد دیگری که ما را به استفاده از shotojoo برای جستجو ها ترغیب کرد، وجود این نام در یکی از تصاویری که در کانال تحت عنوان «نمونه اطلاعات هک شده کارت اعتباری» در ذیل پوشهی Users در ویندوز، نام shotojoo به عنوان یک کاربر بود.

به این ترتیب مطمئن شدیم shotojoo واژهای است که هکر برای پنهان کردن نام خودش استفاده میکند.

با جستجوی ایمیل هکر به صفحات متعددی مثل این نرمافزار یا این صفحه و این صفحه رسیدیم. برخی از کلید واژههایی که یافتیم را جداگانه جستجو کردیم. یافتههایمان متعدد بود. یکی از این یافتهها یک دابسمش در یوتیوب (!) بود. اینکه آیا هکر خود این دابسمش را ساخته بود یا آن را از جایی کپی کرده بود نیاز به بررسی داشت. در نهایت این هکر را با استفاده از ایمیلش علاوه بر یوتیوب در لینکدین، فلیکر و VK یافتیم. در این مرحله واقعا این سوال وجود داشت، این هکر چقدر تخصص داشت؟!

به عنوان اولین احتمال از هویت این فرد با توجه به اکانتهای یافت شده به نظر میرسید که نام او پرهام سرابی باشد. همچنین با توجه به سابقهی کاری در لینکدین (ماهانایر و پرداخت الکترونیک پاسارگاد) داشتن دانش توسعه وب و داشتن سفر خارجی چندان دور از انتظار نبود.

در ادامه به ماجرای هک شدن صفحهی اینستاگرام مهدی قائدی بازیکن تیم فوتبال استقلال تهران نظرمان جلب شد. هکری با نام مشابه و عملکرد مشابه در این ماجرا دست داشت. ماجرایی که در برخی سایتهای فارسی زبان رویش مقداری کار شده بود. بر اساس این اخبار، نام هکر «پرهام مرادزاده سرابی» بوده و وی ساکن هانوفر آلمان بوده است. این خبر در روزنامهی امین (در صفحهی ۱۱ روزنامه) در قالب اطلاعیهی دادگاه مبنی بر احضار یک کلاه بردار در فضای مجازی با همین نام پرهام مرادزاده سرابی کار شده بود.

تا اینجا تقریبا مطمئن بودیم که نام هکر پرهام مرادزاده بوده، با این حال یک جستجوی اوسینتی بدون یافتن اکانت فیس بوک و توییتر این فرد چه سودی دارد؟! به همین دلیل جستجو را ادامه دادیم…

با جستجوی آدرسی که در صفحهی مربوط به دومین اپ در پایین صفحه وجود داشت، به فردی با نام «بهنام توکلی کرمانی» رسیدیم. (اطلاعات بیشتر از اینجا) با جستجوی نام این فرد، به سایتهای مختلفی رسیدیم از جمله soogers.com، sougers.com و digikey.ir.

در ادامه با جستجوی این اسامی به نام “پرهام ناجی” و شمارهی تلفن همراه ۰۹۳۵۴۲۵۱۷۵۷ رسیدیم.

با جستجوی همین شماره در میان شمارههای تلفن ایرانسل که چندین سال پیش بر روی وب قرار گرفته بود، نام صاحب این شماره «احمد غلامی شول» بود. شماره در زمان لو رفتن اطلاعات اعتباری بوده و معمولا شمارههای این چنینی خرید و فروش نمیشوند. به همین دلیل این شماره را رها کردیم.

شمارهی تلفن دیگری از این فرد در فرمهای پرشین تولز پیدا کردیم. شمارهی ۰۹۳۳۴۱۳۸۷۷۵ را اندکی در وب جستجو کردیم، اما نتیجهی خاصی حاصل نشد.

در نهایت با نام پرهام مرادزاده به دنبال اکانت در شبکههای فیس بوک و توییتر رفتیم.

پرهام مرادزاده نام اکانت توییتری است که در سال ۲۰۱۳ ایجاد شده. از همین اکانت به پیج فیسبوک او میرسیم که متأسفانه در بازهی زمانی جستجوها و نگارش گزارش از دسترس خارج شده است.

با این حال صفحهی فردی که احتمالا پدر او است، هنوز در فیسبوک در دسترس است.

در نهایت اکانت اینستاگرام این فرد را نیز با دنبال کردن نام او یافتیم. ویژگی مشترک این اکانت و فرد مد نظر تاریخ تولد، نام و البته زندگی در خارج از کشور است.

در مرحلهی آخر، به یکی دیگر از اکانتهای این فرد رسیدیم. اکانتی در اینستاگرام با آیدی shotojow. از میان دنبال کنندگان این اکانت هم اکانت پرهام مرادزاده قابل رویت بود و هم اکانت علی مرادزاده و هم اکانت اینستاگرام هکر. همین دلیل هم برای ما کافی بود که به وجود رابطهای میان هکر و این افراد پی ببریم.

لایکهای یکی از پستهای اکانت قبلی پرهام. در این تصویر هم اکانت پرهام قابل روئیت است هم پدر او (اکانت بالای naji.team)

اکانت علی مرادزاده، naji.team را هم دنبال میکند. اکانت naji.team هم همان هکری است که پیج اینستاگرام مهدی قائدی را پیشتر هک کرده بود. تصویر مربوط به این اکانت این ارتباط میان اکانتها، ما را به وجود رابطهای میان این افراد مطمئن کرد.

نتیجه گیری:

پس از بررسیهای اوسینتی، متخصصان اوسینت گروه کارآگاهی در وب هویت هکر را با احتمال بالا شخصیتی با نام پرهام مرادزاده سرابی یافتند. این شخصیت به احتمال زیاد ساکن ایران نیست و کشور محل سکونت او احتمالا آلمان است.

با توجه به فعالیتهایش، این هکر بیش از آنکه به هک مشغول باشد، به ایجاد صفحات فیشینگ دقیق و کلاهبرداری از کاربران کم تجربهی اینترنت مشغول بوده و در کانال تلگرامی خود، با انتشار تصاویری که نشاندهندهی یک زندگی لوکس و بیقید و بند هستند، سعی در جذب مخاطبان سادهلوح است. پس از پایان مطالعات این فرد تمام پیامهای موجود در کانال خود را پاک کرده و از نو شروع کرد. با این حال در ادامهی فعالیت کانال هم به همین فعالیت مشغول است.

او وعدهی آموزش تمام تکنیکهای فیشینگ خود با مبلغ ۹۹۹$ در قالب بیتکوین را داده است. در مکاتبهای که با او داشتیم، به سادگی راضی شد آدرس یک کیف پول بیتکوین را برایمان ارسال کند. آدرسی پس از گذشت چندین روز که هیچ تراکنشی در بلاکچین بیت کوین برایش ثبت نشده است. البته این مسئله اصلا عجیب نیست و این فرد احتمالا برای هر تراکنش یک حساب بیتکوینی جداگانه تولید میکند.

در پایان قصد داریم از تمام متخصصان گروه اوسینت که در یافتن این هکر با ما همکاری کردند تشکر کنیم. به طور اخص از @s_Sepanta (سپهر سپنتا)، @Trustworthy87 (امین)، زهرا باقری، safta_313 (safta)، @karbala_betalab@ (مختار حسین)، آرین عطری، @Kasmacorp (فرزام خراسانی)، امیر مهدی، @MhmdRza_L (محمدرضا) و بنفشه که در یافتن اطلاعات و استنتاج نتیجه از میان این دادهها همکاری کردند.

ما را در شبکههای اجتماعی دنبال کنید.

یک دیدگاه

ارین

نوشته شده در ۴ دی ۱۳۹۸ در ۴:۵۵ ب٫ظخیلی مهیج بود